19 октября 2022 года

Киберпреступники прибегают к различным способам маскировки вредоносных Android-программ, и, в частности, банковских троянов. Один из них ― создание поддельных или модификация настоящих банковских приложений, которые затем распространяются под видом оригиналов. В том числе ― через сторонние сайты. Однако владельцы мобильных устройств регулярно слышат предупреждения специалистов о том, что скачивать мобильный банк следует только из официальных каталогов ПО или напрямую с сайта кредитной организации. Кроме того, становясь более опытными пользователями, они чаще обращают внимание на признаки, которые могут выдать подделку (непривычный интерфейс, грамматические или графические ошибки в оформлении программы, отсутствие тех или иных функций и т. д.). Поэтому по мере роста грамотности владельцев Android-устройств в вопросе информационной безопасности подобные методы могут терять эффективность.

Другой способ ― «спрятать» банковского трояна там, где потенциальные жертвы атаки будут меньше всего ждать подвох. Например, в программах, не имеющих отношения к банкам, но так или иначе представляющих интерес для пользователей. Это могут быть самые разнообразные приложения: для общения в социальных сетях, работы с документами, доступа к онлайн-кинотеатрам и многие другие. Именно такой подход выбрали создатели вредоносных программ Android.Banker.5097 и Android.Banker.5098, которые обнаружили наши вирусные аналитики.

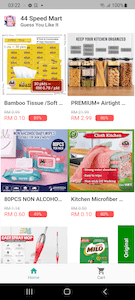

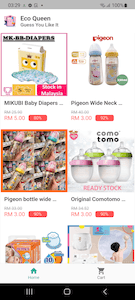

Эти банковские трояны распространяются под видом мобильных приложений-магазинов под названиями Olivia Beauty, 44 Speed Mart, Eco Queen и Pinky Cat, каждое из которых посвящено отдельной категории товаров: продуктам питания, косметике, товарам для дома, детей и животных.

Злоумышленники делают ставку на то, что пользователи все больше привыкают к современным тенденциям в цифровой экономике и набирающей популярность концепции «Сервис ― Приложение». То есть к тому, что у многих компаний, онлайн-магазинов, а иногда даже сообществ в социальных сетях есть собственная мобильная программа. Из-за меньшей осведомленности о потенциальной опасности и недооценки рисков владельцы мобильных устройств склонны скачивать подобные приложения даже с неизвестных сайтов. А поскольку главная функция онлайн-магазина ― предоставить возможность покупать товары и услуги, потенциальные жертвы с большей долей вероятности раскроют такой программе данные банковской карты и другую конфиденциальную информацию. Этим и пользуются вирусописатели.

Android.Banker.5097 и Android.Banker.5098 нацелены на малайзийских пользователей. Они распространяются через вредоносные сайты с применением стандартных методов социальной инженерии. Так, посетившим их потенциальным жертвам предлагается скачать приложение того или иного магазина в каталоге Google Play или AppGallery. На самом деле загрузка APK-файлов происходит непосредственно с самих сайтов, и известные каталоги указаны лишь для ввода пользователей в заблуждение. Для установки скачиваемых троянских программ пользователям необходимо разрешить соответствующее действие в настройках своих мобильных устройств.

Эти трояны на первый взгляд действительно выглядят как настоящие приложения-магазины. В них представлен список товаров, которые пользователь может изучить, добавить в корзину и попытаться купить. Однако это лишь уловка, и какой-либо реальной функциональности в них на самом деле нет. При этом для большей привлекательности программы предлагают приобрести товары со скидкой от 49% до 95%.

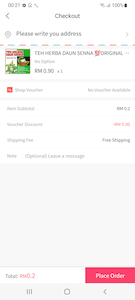

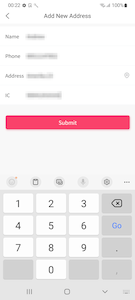

При попытке купить добавленные в корзину товары потенциальной жертве предлагается указать персональные данные, якобы необходимые для доставки заказа. Информация включает имя клиента, адрес проживания, номер телефона, номер индивидуальной карты, удостоверяющей личность (Identification Card Number), а в некоторых модификациях ― дополнительно дату рождения. После того, как данные указаны, они передаются на удаленный сервер.

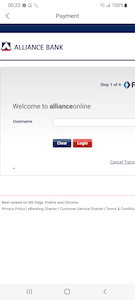

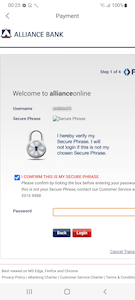

Затем трояны предлагают выбрать банк для оплаты. При выборе одного из них с управляющего сервера загружается фишинговая форма, созданная в стиле соответствующей кредитной организации. Она содержит поля для ввода логина и пароля от учетной записи системы дистанционного банковского обслуживания. На момент анализа сервер имел заготовленные формы для атаки на клиентов следующих кредитных организаций:

- Maybank

- HLB Connect

- CIMB Group

- Public Bank Berhad

- Affin Bank

- BSN (Bank Simpanan Nasional)

- Bank Islam

- AmBank

- Alliance Bank

Тем не менее со временем он может быть изменен и пополнен новыми целями.

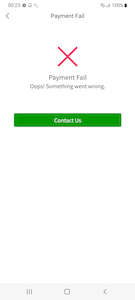

После того как пользователь «авторизуется» в системе банка через такую поддельную форму, он видит сообщение об ошибке, и на данном этапе процесс «покупки» завершается. На самом деле указываемые данные поступают злоумышленникам, после чего те могут от имени жертвы войти в похищенную учетную запись и получить доступ к управлению счетами.

Чтобы обойти двухфакторную систему аутентификации, а также чтобы жертва киберпреступников не заподозрила противоправные действия раньше времени, в этих банковских троянах предусмотрена возможность перехвата СМС-сообщений с одноразовыми кодами. При этом данная функциональность в Android.Banker.5097 и Android.Banker.5098 реализована различными методами. Например, в трояне Android.Banker.5097 используется специализированный фреймворк, основанный на JavaScript, в то время как в Android.Banker.5098 применяется плагин для фреймворка Flutter.

Таким образом, при помощи этих вредоносных приложений киберпреступники не только похищают данные, необходимые для доступа к банковским счетам, но и ценную персональную информацию, которая в дальнейшем может быть использована при совершении новых атак или продана на черном рынке.

Компания «Доктор Веб» напоминает, что загрузка и установка Android-приложений из интернета в обход официальных источников значительно увеличивает риск заражения ваших устройств. При этом под ударом могут оказаться как персональные данные, так и деньги. Для защиты от банковских троянских приложений и других Android-угроз мы рекомендуем использовать антивирус. Вредоносные программы Android.Banker.5097 и Android.Banker.5098 успешно обнаруживаются и нейтрализуются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей они опасности не представляют.

Подробнее об Android.Banker.5097

Подробнее об Android.Banker.5098

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии